格雷姆·道斯- Fotolia

物联网僵尸网络如何使用DDoS攻击并感染设备

黑客使用物联网僵尸网络攻击组织,IT管理员必须了解他们如何感染设备和执行DDoS攻击,以做好准备。

为了应对物联网僵尸网络日益增长的威胁,IT管理员必须了解黑客是如何创建僵尸网络并发起分布式拒绝服务攻击的。

物联网设备数量的迅速增长进一步为不良行为者提供了大量的端点集合,他们可以将这些端点召集到庞大的机器人大军中,执行他们的命令。黑客们已经利用物联网僵尸网络发起了破坏性的攻击分布式拒绝服务攻击。例如,2016年,黑客使用Mirai病毒感染了大约60万件物联网设备,然后发起了DDoS攻击,导致美国东部大部分地区的互联网瘫痪。当时,少了数十亿的物联网设备。据Statista Research的数据显示,连接设备的数量已从2016年的176.8亿部激增至2020年的约307.3亿部报告题为“物联网(IoT)主动设备连接安装基地从2015年到2025年”。预计到2025年,这个数字将超过750亿。随着设备数量的增加,使用物联网僵尸网络进行攻击的潜在可能性似乎也在增加。

Bitdefender的研究人员在2020年4月宣布,他们发现了a新物联网僵尸网络他们将其命名为dark_nexus,并表示其能力超过了其他已知的僵尸网络。研究人员还表示,dark_nexus僵尸网络似乎是由一个已知的僵尸网络作者开发的,他涉嫌在过去销售DDoS服务。

黑客如何感染物联网设备创建僵尸网络

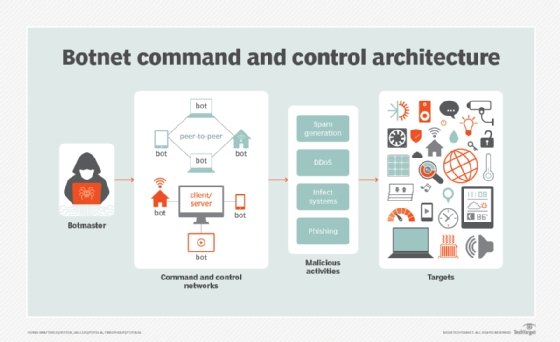

的僵尸网络的开发通常遵循规定的策略。它始于一个坏人,一个个人或一群黑客为一个犯罪集团或单一民族国家工作,他们创造了感染设备的代码。这种恶意软件可以安装在任何可以执行代码的设备上,但黑客也可以创建它来专门针对物联网设备。

糟糕的演员可以使用不同的策略将恶意软件带到设备上。钓鱼诈骗是常见的策略,但恶意软件也可以被设计用来寻找物联网设备上不受保护的网络端口或其他类似的特定漏洞。一旦设计好,黑客就会使用这些代码感染尽可能多的设备,将这些被劫持的设备组合成僵尸网络。

克里斯托弗·麦克尔罗伊

克里斯托弗·麦克尔罗伊管理咨询公司Swingtide的高级顾问克里斯托弗·麦克尔罗伊(Christopher McElroy)说:“机器并不坏,只是在上面运行的代码而已。”

他说,尽管有关于恶意物联网僵尸网络攻击的头条报道,但许多组织使用类似的技术——如分布式计算系统——来处理某些业务功能。例如,零售商可以使用该技术来监视给定商品的最低报价,或者IT部门可以部署该技术来监视设备性能。然而,有问题的僵尸网络已经被运行在设备上的恶意代码感染,因此黑客可以控制设备来发起犯罪活动,例如DDoS攻击。

编配器使用恶意软件代码进行物联网僵尸网络DDoS攻击

不良行为者可以在互联网上找到模块化的恶意代码,其中大部分是免费提供的。这些模块是为特定的任务而设计的格里高利Touhill他是卡内基梅隆大学亨氏信息系统和公共政策学院的副教授,也是美国空军退役将军,曾是美国第一个联邦首席信息安全官。例如,有一种模块化的代码被设计用来检测易受影响的机器,包括物联网设备和工业控制。还有一个模块可以伪装代码,这样就可以在不被发现的情况下感染目标,并允许与基地通信。

格里高利Touhill

格里高利Touhill“当(恶意软件)进入设备时,取决于代码是如何编写的,在某种程度上它会像E.T.一样打电话回家,它会调用command and control,并告诉command它在哪里。这些信息会被发送到命令控制服务器上——大多数僵尸网络都有很多这样的服务器——而这些服务器往往是被攻击的设备本身,”Touhill说。

大多数僵尸网络代码试图到达一个主要的命令和控制节点。如果无法到达该节点,则代码尝试到达第二个节点或第三个节点。一旦连接上,就会停止。它不能保持恒定的接触。

作为利用僵尸网络发动攻击的不良行为者,编配者(orchestrator)也被称为编配者(orchestrator),它还使用一个模块来交付有效载荷——可以用来发动实际攻击的代码。一旦安装到设备上,这个代码就会向家庭系统发送信息,说“我在这里,信息在这里。”这些信息是在主数据库中收集的。

“(黑客)正在对1000万、100万或任何数量的设备做同样的事情,”麦克尔罗伊说。然后代码就呆在那里等待主服务器的指令;它只是在等待指挥发出指令。”

物联网僵尸网络可以发送垃圾邮件或其他类型的错误信息,但它们最常用来发起DDoS攻击,在这种攻击中,协调者命令僵尸网络向目标发送大量流量,使其系统崩溃。

McElroy说,策划者可以根据自己的原因和利益来计划和执行攻击,或者他们实际上可以把他们的僵尸网络库存的使用卖给其他人,从他们的“客户”那里接受指令,分发他们想要的攻击类型的指令。协调器将命令存储在服务器上。当机器人得到命令设置,然后他们开始。

物联网僵尸网络可以推出垃圾邮件或其他类型的错误信息但专家表示,它们最常被用于发起DDoS攻击,在这种攻击中,协调者命令僵尸网络向目标发送大量流量,以使其系统崩溃。

“绝大多数僵尸网络在等待‘感染’传播,然后坏人决定发动或执行攻击,然后所有的僵尸都进入攻击模式,疯狂地传播,”图希尔说。

当然,组织需要进行部署层的网络安全防范恶意软件进入设备,但正如专家指出的那样,这些防护层并不总是能成功阻止攻击。

一旦僵尸网络活跃起来,协调者就会要求支付费用以阻止僵尸网络活动——经济利益是最常见的攻击动机。