Lolloj - Fotolia.

影子物联网对网络安全的威胁越来越大

如果没有政策和引入物联网技术的可见清单,组织将其网络和数据置于固有不安全设备的未经授权访问的风险中。

企业领导人每年实现数百万设备来构建其IOT部署,但它们不是唯一连接到公司网络的人。员工还在工作场所部署了一个惊人的智能设备,许多未经批准的使用。这种趋势 - 被称为影子物联网 - 将组织处于风险之中。

暗影IOT,就像阴影一样,创造安全风险,因为没有对设备的可见性通过它和IT安全部门,无法监控或保护无法看到的。

“它对组织构成了严重的威胁,因为它提供了一种传染媒介,恶意流量可以轻松地贯穿未被发现,”Tech Market咨询公司ABI研究中的数字安全研究总监Michela Menting说。

使用未经批准的技术对IT和安全主管来说并不新鲜,他们已经与影子IT斗争了几十年。专家定义阴影它没有经过技术部门的授权或批准,也没有经过安全团队审查的硬件和软件的实施和使用。

影子IOT扩大了它和安全领导者面临的挑战。他们必须平衡支持工人工作更容易和防止网络安全威胁的技术的支持。

安德鲁霍华德

安德鲁霍华德“个人通常很容易在没有It部门知情或批准的情况下,将联网设备或设备组合网络添加到企业网络中。通常,用户添加这些设备是为了个人方便或帮助他们完成工作,而不了解他们可能会给企业环境增加风险。全球网络安全公司库德斯基安全公司(Kudelski Security)的首席执行官安德鲁·霍华德(Andrew Howard)说。

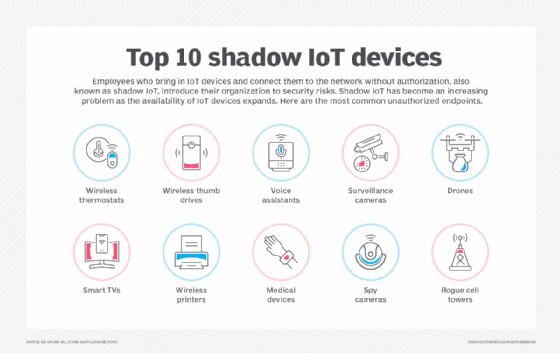

在IT自动化和安全公司Infoblox的报告中在你的网络中潜伏着什么:揭露影子设备的威胁在美国,研究人员发现最常见的影子物联网设备是健身追踪器;数字助理,比如亚马逊的Alexa;智能电视;智能厨房设备,如联网微波炉;以及游戏机,如Xbox和PlayStation。

其他影子物联网设备可能包括无线打印机、无线恒温器和监控摄像头,设备部门或工人可以在没有IT或安全专业人员的情况下轻松安装这些设备。

安东尼·詹姆斯

安东尼·詹姆斯有些组织还发现员工连接智能扬声器,连接灯和覆盆子PI硬件。Anthony James的覆盆子PI是一个小型单板电脑,该计算机在产品营销副总裁Anthony James表示,所有者可以配置任意数量的任务。

詹姆斯补充说:“关键在于人们连接的个人物品——这些设备不需要很多技术行家。”“所有这些东西都有一个IP地址,它们已经成为许多组织的一大盲点。”

Shadow物联网如何威胁组织

智能手表和联网设备看似无害,但专家强调,影子物联网对企业构成了重大风险。

一个最令人担忧的问题是设备本身经常缺乏嵌入式安全性。

迈克尔表示“状态”

迈克尔表示“状态”“由于低容量、低计算资源或电池有限,许多物联网设备缺乏基本的安全功能,无论是嵌入式硬件安全,还是安全软件。这意味着它们很容易被破坏或拦截。”

黑客可以使用缺乏嵌入式安全作为公司网络的进入,其中特权升级使其更受限制对更敏感的信息。

该漏洞和物联网设备数量的总体增加进一步诱使恶意行为者攻击或攻击僵尸网络和拒绝服务或分布式拒绝服务攻击的目标设备,他说。

这不是一个假设的情景;这种攻击已经发生。在获得公司网络的访问权限之后,黑客能够在2017年在2017年窃取北美赌场的10 GB数据通过一个联网的养鱼池。

专家期待着目标物联网的攻击数以及这些攻击的复杂性,随着所连接的设备攀升的数量而增长。在它2020关于企业IOT的报告,Thaterlabz,云安全组织Zscaler的研究划分,详细介绍了阴影IOT的兴起以及攻击风险。2020年代初,封锁恶意软件尝试每月为14,000次,2019年5月在2,000件基于物联网的恶意软件中 - 不到一年的七倍增加。

可见性是预防或修复影子IOT问题的第一步。 安德鲁霍华德首席执行官,Kudelski安全

守卫阴影物联网的威胁

IT和安全领域的领导者并不是无力对抗影子物联网或针对联网设备的黑客。专家建议组织控制未经批准的设备带来的风险有关人员,流程和技术的政策。

“可见性是预防或修复影子物联网问题的第一步。组织必须了解什么设备连接到他们的网络,才能有效地解决这个挑战,”霍华德说。

企业IT和安全主管必须确定应该用什么策略管理连接到组织网络的设备。他们还应该通过使用IP地址管理工具等技术创建一个连接到网络的设备清单。然后,他们可以使用自动化和威胁情报来执行政策,防范黑客。

组织必须从一开始就建立安全和有效的管理。有市场上的物联网工具霍华德说,这使人们能够看到,并为特定物联网设备造成的风险程度提供上下文。

组织可以开发和应用基于策略的方法来隔离或阻止试图连接到公司网络的未知IT和物联网设备。通过这种方式,许多组织可以批准未知的设备连接,但只允许连接到一个网段,该网段专门针对无法访问公司资源的不受信任的设备。