IIC在终端上解决工业物联网安全问题

在一份新的文件中,工业互联网联盟精简了IEC和NIST的出版物,提供了清晰、简明的指导,以确保联网工厂的工业物联网安全。

保护工业物联网端点需要什么?开始,阅读13页。这就是弥补工业的原因......

继续阅读本文

享受本文以及所有内容,包括电子指南,新闻,提示等。

互联网联盟的“终点安全最佳实践”,六部分后续系列的第一个到IIC 2016工业互联网安全框架。

结合关键工业物联网安全指导和合规框架,包括IEC 62443和NIST SP 800 - 53年,论文将数千页变成韦伯,院长在Mocana公司首席技术官,说对每个人来说都是尽可能接近简明英语从工厂业主和运营商系统集成商,制造商,政策制定者,保险公司和认证组织理解。

实现工业物联网安全

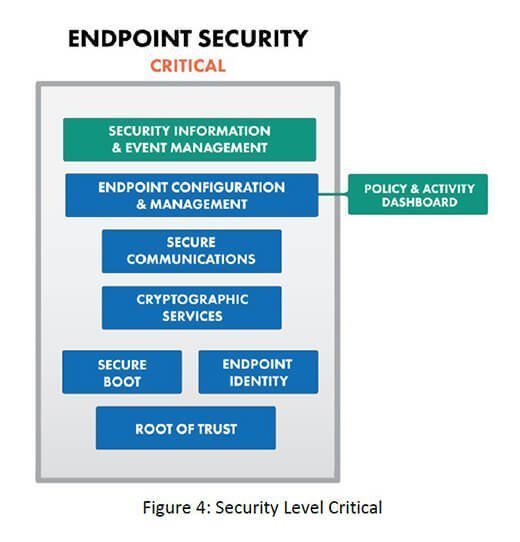

“Endpoint Security Best Practices”文件,由Weber,Steve Hanna,Infineon Technologies AG的高级校长撰写,以及Mocana副总裁Srinivas Kumar,概述了三个不同级别的工业安全的安全架构,并提出了安全要求每个级别。

在低风险的“基本”级别,安全通信,加密服务,安全启动,端点标识信任的根源是关键。

史蒂夫·汉娜

史蒂夫·汉娜汉纳说:“基本水平是你希望投入到一个对你的工业工厂的运行并不关键,也没有任何安全顾虑的系统中去的东西。”“可能会有一些可靠性问题,但系统被黑客攻击的影响将相当低。”

增强的级别进一步增加了一些步骤,添加了端点配置和管理。在高风险的“临界”级别,包括安全信息和事件管理,以及策略和活动指示板。

汉纳说,临界水平包括那些不能承担任何风险的系统,因为如果它们发生故障,可能会对安全或财务造成重大影响。

来源:工业互联网联盟,“终端安全最佳实践”白皮书

工业物联网安全面临的挑战

工业物联网安全似乎很容易在IIC的“端点安全最佳实践”13页的文件中列出,但韦伯指出了阻碍适当安全的几个挑战——或可感知的挑战——第一个是工业物联网的规模。

院长韦伯

院长韦伯“当你想到每一米,每一个重力计,每一个加速度计,每一个密度函数,每一个磁力计……将大量的传感器汇聚成大量的[可编程逻辑控制器]汇聚成大量的ICS SCADA控制系统。”发现、批准、编目和管理所有这些端点可能是令人生畏的。

另一个挑战?IIOT设备的物理位置。

韦伯说:“人们担心的原因之一是他们无法进入这些系统,它们无法通过物理寻址。”“此外,它们在网络上的时间可能每个月都不超过几毫秒,或者它们可能位于不易从一个集中位置寻址的网段。”

通信和标准化是另一个问题。工业世界上没有单一的互联网连接或通信标准,而且在视线中不是一个明确的赢家。网络和协议在新生IIOT市场中如此宽阔,转向连接的环境 - 并确保端点,网络,控制系统和报告和记录位于同一页面上 - 似乎是很多工作。

“我们提议的一件事是,需要提供与招生相关的新的通信系统,”韦伯说。“有很多不同的系统可以在这种环境下工作,还有一系列全新的协议与这些设备上的证书分发和管理相关。否则,我们最终会得到一个非常专有的解决方案模型,一个制造商选择一种方法,另一个制造商选择另一种方法,在标识和授权组件方面,元素之间不会有很多互操作性。”

今天的工业机构安全状态

“你可以看看,例如,看看Isasecure网站,有些制造商正在努力确保他们的终点。一般来说,他们是[可编程逻辑控制器],“英飞凌的汉娜说。但是,级别制造商正在将设备固定到ISA Secure - IEC 62443级1 - 是最原始的安全级别。”它旨在确保肯定他补充说,你不在脚下射击自己,说它与在工厂中使用共享密码相当。而且,根据汉娜的说法,只有一个终点线上的ISAsecure才能获得2级。

“工业设备制造商正在努力提高安全级别,”汉纳说,“他们应该得到赞扬,而不是嘲笑。”但他们甚至还没有达到更高的水平。”

那么,制造商达到所需的IIOT安全水平有多难?

“我们讨论的是基本功能,比如为每个端点拥有唯一的身份,使用加密算法安全地进行身份验证和通信,执行安全的根,”Hanna说。“这些都是我们今天所有手机中使用的技术。把这样的安全级别带到工业工厂,这并不是要求太多。即使是更高的水平也不是什么了不起的成就。但可以肯定的是,在当今大多数工业终点,基本水平是很容易达到的。”

韦伯补充说,一个优势是,目前大多数电厂网络已经被建设得安全可靠。韦伯表示:“给它们添加网络安全组件,虽然有时会给安全性和可靠性人员带来麻烦,但实际上是凳子的第三条腿。”“这并不难。困难的部分是理解现有的信息量。”

当然,读了几百页的IEC 62443NIST SP 800-53和IIC的IISF可能不是最简单的任务,更不用说识别哪些工业物联网安全部件适用于工厂的特定情况。由此产生了六份IIC白皮书,其他五份白皮书包括安全与配置管理、通信与连通性保护和数据保护等主题。

韦伯说:“这样做的目的是让人们开始这个过程,而不是结束游戏。”"你仍然需要走出去,并将你想说的任何元素的安全认证归为有效。但这至少会让你产生这样的想法:“这个东西到底是如何让我安全的?”“…“这对我的合规或监管验证工作有什么帮助?”’——这也是我们一直想要做的。”

需要更多的信息?只需查看IIC的“端点安全最佳实践” - Hanna表示,“它包含很多脚注” - 找到IEC或NIST出版物的关联部分,您可以在其中找到要求的详细信息和理由。