Ripple20漏洞预示着长期的物联网风险

使用面临Ripple20漏洞风险的物联网设备的组织必须通过修补、网络分割和零信任来保护它们。

安全研究人员揭示了19个被称为Ripple20.,在由Treck,Inc。开发的广泛使用的TCP / IP软件库中,可以将数亿连接的设备处于风险。

JSOF是一家位于以色列的网络咨询和项目公司,披露了漏洞6月16日,包括多个远程代码执行漏洞。供应商在整个供应链中广泛使用软件库化合物,这些组织的数量,创建提示漏洞名称的纹波效果。JSOF的说法,跨越许多不同应用程序的行业垂直的设备有风险,包括来自惠普,英特尔,巴克斯特和罗克韦尔自动化等知名供应商的风险。

对于严重依赖物联网或嵌入式设备用于运营或生产网络(如电网)的组织来说,这种影响更有意义,JSOF首席执行官Shlomi Oberman在一封致物联网议程的电子邮件中说。利用电网或石油设施中易受攻击的设备可能会造成物理损坏,IT专家应该这么做确保工业控制系统的安全性。安全研究人员仍在努力识别受影响的设备。

“幸运的是,没有人检测到对Ripple20的开发。但由于这些漏洞将很长时间出现,因此我们希望采取措施防止另一个Mirai僵尸网络情景类型,“Forrester高级分析师Brian Kime说。”挑战是:如何确定我在环境中有这些漏洞吗?传统的网络漏洞扫描仪不太可能检测这些漏洞,因为这TCP / IP栈都嵌入到产品中。”

Forescout研究实验室的研究经理Daniel Dos Santos与JSOF协调研究,帮助识别受影响的设备。JSOF命名为HP打印机,这是在其研究开始时受影响的,而Forescout检测到Baxter Infusion泵中的漏洞。研究人员还确定了数据中心中使用的不间断电源(UPSES)的漏洞,以管理电源并防止停电。

Dos Santos说:“这是一系列广泛的设备。它来自您在正常的企业公司(如打印机)中找到的东西,如打印机,在医院或数据中心找到非常具体的事情。”

漏洞如何工作

所有的ripple20不同的TCP / IP堆栈中存在漏洞组件。dos Santos说,一些漏洞在基本IP级别,一些在TCP,还有一些在DNS组件的堆栈中更高。攻击者可以绕过防火墙,在没有任何用户交互的情况下控制设备。许多利用漏洞的信息包注册为有效信息包,并作为合法通信通过。攻击者还可以将代码隐藏在设备中,等待数年才能使用。

“最危险的(漏洞)在这一堆漏洞的最底部。它更容易被利用,因为它是更基本的交流方式。你不需要一个特定的应用程序或任何形式的访问设备,”dos Santos说。“该漏洞的潜在影响包括信息泄露——这意味着你可以从设备读取一些信息,但不一定会改变设备的状态或做任何不利于设备的事情——以及我们所说的远程代码执行。”

允许远程代码执行的漏洞意味着黑客可以接管目标设备并在其上运行任何命令。JSOF的研究人员能够在一台ups上执行一个概念验证漏洞,并在不知道密码或特权信息的情况下使用远程代码执行漏洞关闭设备。

识别和修补漏洞

一旦JSOF意识到漏洞的潜在程度,团队就会与外部网络安全组织进行协调。安全研究人员,如来自Forescout研究实验室和机构的人员,如国土安全部和多个国家计算机应急反应小组,协助识别受损设备。Forescout团队使用设备云中的数据和特定于受影响的软件库的流量特征来识别潜在的受威胁设备。

(修补)是一个微妙的过程。有些设备可能永远不会被打补丁。 丹尼尔·多斯桑托斯Forescout研究实验室的研究经理

在某些情况下,识别和修补Ripple20漏洞可能很困难。组织可能会使用不受支持的设备或来自已倒闭供应商的设备。Treck TCP/IP协议栈的最初版本发布于上世纪90年代,可能已经在遗留设备中使用。即使供应商发布了补丁,组织也可能无法应用它,因为他们不能使设备离线,或者设备可能只运行与补丁不兼容的某些应用程序。

Dos Santos说:“[修补是]一个细致的过程。“可能会发生一些设备永远不会在任何时候修补。”

Ripple20并不是造成这种困境的第一组弱点。2019年7月,研究人员发现了一组类似的IP堆栈中的漏洞叫紧急/ 11。多斯桑托斯说,研究人员仍在识别可能受到早期漏洞威胁的设备。

如果Ripple20无法修补怎么办

Oberman表示,对于物联网设备供应商来说,最好的缓解措施是识别哪些设备受到了影响,并修补漏洞。如果企业不能给他们的设备打补丁,他们可以采取一些措施来保护他们免受潜在的Ripple20攻击。dos Santos表示,一种选择是让设备离线,以消除任何风险,但这些设备通常是商业目的所必需的。组织应该建立保护装置的形式网络分割,防火墙和确保他们只能与批准的设备进行通信。IT管理员应不断监控网络以进行潜在的开发并在攻击时应用纠正措施,例如将设备离线。

“修补通常是去的方式。但如果你不能这样做 - 即使你能做到这一点 - 要防止问题,你应该能够尽可能多地隔离设备,”Dos Santos说。“如今,它基本上是最重要的推荐,确保您可以尽可能地隔离这些设备,并且您可以限制潜在的影响。”

组织可以采取的进一步步骤包括使用“消毒”递归域名服务器,特别是对于大型组织,攻击者可能更加复杂,使用零信任的安全模型。

Forrester的Kime说:“我们在设备周围创建了微边界,因为我们知道有很多这样的组件进入物联网设备和不同的操作系统,这些设备可能不是很发达,可能有很多未知的漏洞。”“Ripple20就是一个例子,说明了为什么我们需要零信任策略,将用户身份、设备进行超细分,并围绕零信任框架的所有组件进行分析和自动化编制。”

Ripple20重申了所有相关人员的最佳安全措施

开发人员和制造商通常通过安全编码实践在他们的软件中构建保护。Ripple20漏洞源于开发者编写软件的方式。多斯桑托斯说,使用的语言本身就不安全,从一开始就很难防止这些漏洞。自从编写了Treck TCP/IP软件库以来,业界已经开发出了安全的开发生命周期,并对漏洞有了更强的意识。

“较老的软件,甚至是现在编写的,但没有遵循严格的开发权周期的软件,将包含漏洞,”dos Santos说。

防止像Ripple20这样的漏洞的关键是遵循严格、安全的编码实践,每个人——供应商、软件开发商、网络运营商——都需要共同努力,以减少我们互联世界的风险,吉米说。

“所有安全和风险专业人士都应该与他们的供应商进行谈话,以便做得更好,越来越遵守最新趋势,”Kime说。“在他们上市之前,供应商需要更好地确保产品。他们需要建立产品,当发现漏洞时可以减轻漏洞。”

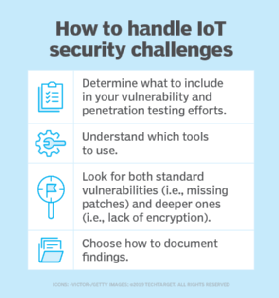

企业也可以通过减少漏洞利用来保护其设备,但这取决于设备。他们应该确保他们使用的软件组件或第三方软件遵循安全的开发生命周期。ripple的漏洞也可以作为一种提醒实施IOT安全最佳实践并进行渗透测试。

多斯桑托斯说:“问题是,漏洞可能永远存在。”“我们能做的是在一开始就努力减少数量,即使它们出现了,也要努力让攻击者更难利用它们。每个人都参与确保网络的安全。”