边缘计算安全风险以及如何克服它们

IT管理员必须合并正确的策略和工具,以预测,预防和克服公共边缘计算安全风险并实现边缘技术的价值。

在这一点上,每个人都知道计算和网络构成安全风险,显然,新的风险带有新的计算类型。边缘计算确实如此,并且因为它代表了大多数企业的IT范式的相当巨大的转变,因此Edge Security风险可能特别严重。然后,了解他们及其补救措施对于确保流畅的业务运营至关重要。

边缘计算安全注意事项

边缘计算是计算资源在数据中心之外的部署,靠近计算支持的活动点,其中一系列连接的设备将边缘设备与用户或进程(例如IoT元素)联系起来。因此,边缘设备的部署失去了数据中心的物理安全性以及访问,网络和数据安全指标由居住在那里的软件或硬件应用。

边缘计算的安全挑战是提供任何额外的安全性,以使Edge Security符合数据中心标准的安全性和合规性。在许多情况下,这意味着通过物理和用户界面提供安全访问边缘设备的安全访问,以替换和等效于数据中心安全实践。

边缘计算如何受益网络安全

边缘计算并不总是会增加风险;它可以提高网络安全性通过提供本地加密和其他安全功能。物联网中使用的廉价传感器和控制器缺乏强大的安全性功能,而边缘计算可以以低成本确保此本地流量。

即使笔记本电脑,台式机或移动设备具有足够强大的安全性功能,也可以将其流量转到与公司VPN或数据中心的单个连接上,也可以改善对安全性的监视和控制。边缘计算设施还可以通过将其直接连接到VPN或Internet的直接连接来帮助隔离本地设备的拒绝服务攻击。

公共边缘计算安全风险

在大多数方面,边缘计算是一种最小化的数据中心,最小化通常意味着将保护功能剥离或降低以降低边缘设施的成本。这是边缘计算中增量安全风险的最大单一来源,但不是唯一的来源。要了解更多,我们需要研究特定的风险因素及其来源。

数据存储,备份和保护风险

如已经指出的那样,存储在边缘的数据缺乏在数据中心中通常发现的物理安全保护措施。实际上,可以通过从边缘计算资源中删除磁盘或插入内存棒来窃取整个数据库。由于边缘计算设施的本地资源受到限制,因此也可能难以或不可能备份关键文件,这意味着,如果有事件,可能没有备份副本来还原数据库。

密码和身份验证风险

边缘计算资源很少受到意识到安全的本地IT运营专业人员的支持。在许多情况下,维护边缘系统可能是分配给几个人的兼职工作,这种情况鼓励密码纪律。在某些情况下,这可能会以简单密码的形式容易记住;在其他情况下,使用密码的密码发布注释;在几乎所有情况下,未能经常更改密码。为了方便用户/管理员,Edge Systems可能不会采用强大的身份验证措施,例如多因素或两阶段身份验证。

外围防御风险

由于边缘计算扩大了IT外围,因此总体上会使外围防御变得复杂。边缘系统本身可能必须通过数据中心中的合作伙伴应用程序来验证其应用程序,并且经常将其存储在边缘。这意味着违反边缘安全性可能会暴露于数据中心资产的访问凭据,从而增加安全漏洞的范围相当。

云采用风险

总体而言,云计算仍然是其中最热的主题,因此与云计算结合使用边缘计算相关的风险特别重要。这些风险可能会取决于边缘和云之间的特定关系 - 这很容易失去跟踪,因为不同的云软件平台和服务以不同的方式处理边缘元素。如果边缘设备是简单的控制器,那么通常很难使他们安全访问云资源和应用程序。

边缘计算安全性的最佳实践

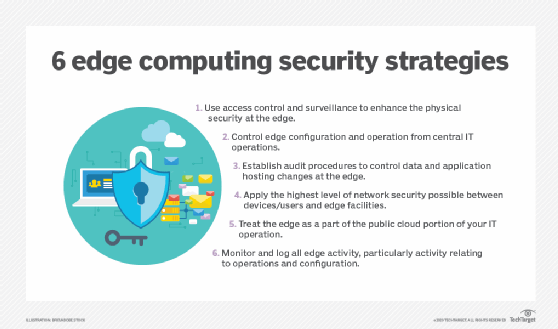

边缘计算安全性有六个基本规则。首先,使用访问控制和监视来增强边缘的物理安全性。其次,来自中央IT操作的控制边缘配置和操作。第三,建立控制数据的审计程序和托管边缘的应用程序更改。ther,在设备/用户和边缘设施之间应用最高水平的网络安全性。第五,将边缘视为IT操作的公共云部分的一部分。最后,监视和记录所有边缘活动,尤其是与操作和配置有关的活动。

必须确保进入边缘设施,因为总体而言,该设施不是。在进入和退出时,将系统带入笼子中,这是一个很好的策略,规定控制笼子的访问受到控制,并且该视频可以识别访问尝试。打开安全的笼子应触发公司的IT操作或安全中心中的警报。为此,工具与设施安全性的工具相同:传感器和警报。

说到公司IT运营,组织而不是本地人员应该监督所有边缘配置和操作。让本地人执行关键系统功能可用于粗心的密码控制和操作错误。

边缘应用程序和数据托管也应受到集中控制,并进行合规性审核。这可以减少或防止在关键的应用程序组件或数据元素迁移到尚未被证明为安全托管它们的边缘设施的事件。

由于与边缘的网络连接是所有边缘信息以及所有操作实践和消息的导管,因此网络连接完全安全至关重要。这意味着使用一种避免在边缘系统上存储密钥的技术,因为该系统不太安全。应应用多因素身份验证对于所有网络,应用程序和操作访问。

所有这些都必须受到监视,并且与边缘计算操作相关的每个事件,包括所有部署,配置更改以及从本地键盘/屏幕或远程进行任何监督模式的访问,都必须记录和审核。理想情况下,在进行更改之前,应告知IT操作和安全领域的运营人员,如果报告任何意外情况,应创建升级程序以通知管理。

关键边缘安全供应商和产品

防火墙,隧道和安全的通信供应商和产品包括所有软件定义的WAN供应商,因为该技术可以支持任何边缘的安全通信,包括具有本地计算的设施。此外,主要供应商的安全/防火墙产品 - 思科,杜松,帕洛阿尔托网络 - 可以帮助保护边缘免受攻击。

边缘的应用程序控制和安全性应是IT操作工具的函数,包括DevOps-厨师,木偶,Ansible-和集装箱编排工具,例如Kubernetes。这些产品可从多种来源获得,包括HPE,IBM Red Hat和VMware。

边缘的威胁检测可以考虑网络和系统监视的函数,或者可以由特定的应用程序集支持。流行的监控工具包括Argus,Nagios和Splunk。SolarWinds安全事件经理OSSEC,SNORT和SURICATA等工具可以提供对入侵检测和预防的具体支持。

良好的问题跟踪和管理系统对于边缘计算至关重要,尤其是在有许多这些设施和/或它们在地理上广泛分布的情况下。受欢迎的系统包括OSSEC,Tripwire和Wazuh。