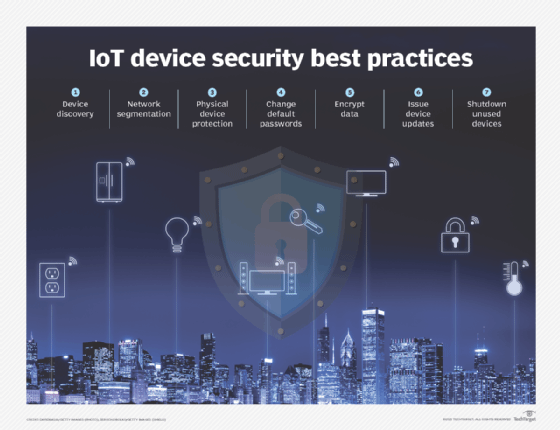

带有物联网设备安全性最佳实践的屏蔽端点

IT管理员必须实施最佳实践,包括分割网络,加密数据并关闭未使用的设备,以确保IoT设备的安全性。

随着世界上的物联网设备的数量,目标端点保护的安全习惯对于物联网部署而言是必不可少的。

端点安全是锁定连接到公司网络的所有边缘设备的实践,以防止它们成为黑客可以利用的入口点。

随着物联网设备在企业界扩散,也是如此边缘设备引起的风险。分析师预计物联网增长曲线将会攀升。根据IOT Analytics报告,预计2021年的企业IoT支出将在2021年增加24%,此后每年增长26.7%。

物联网端点可以包含所有内容,包括无线传感器,监视摄像头和连接的恒温器。安全研究人员几乎每天查找新的恶意软件这是针对物联网设备的弱保护。IT管理员必须在物联网部署中寻找的常见漏洞包括不安全的组件,开放端口和错误跟踪习惯。但是,它可以采取措施,以确保其公司拥有对潜在攻击者有抵抗力的物联网设备。

如何实现IoT设备安全

在这里,我们研究了确保在公司网络上运行的IoT设备的七个最佳实践:

1.设备发现

IT管理员必须首先确定有多少IoT设备连接到其网络。IT团队必须保持最新的链接和使用的物联网小工具列表。列表应包括设备型号以及硬件和软件。安全经理必须确定每个设备呈现的威胁特征以及设备如何与网络上的其他连接单元进行交互。IT管理员在准备网络分割时还可以使用连接的设备列表。

2.网络细分

随着物联网设备的爆炸式增长,组织必须做更多的事情来保护其网络。微小的物联网单元(例如智能读者和连接的灯泡)仍然存在网络漏洞,因为它们具有存储空间和操作系统。IT管理员可以使用网络访问控制工具来解决这些漏洞,该工具不断监视其生态系统中的设备。一个零信任安全策略还可以确保任何连接到公司网络的尝试。

随着物联网设备的使用扩展,组织已经开发了微分量,将网络分为甚至IoT设备可以和无法访问的较小授权区域。微孔减少了黑客可以闯入的可能终点的数量以及其攻击可以传播的距离。

3.保护孤独的设备

组织经常将物联网设备放置在高风险区域,例如公司校园或工厂中的无人看管的房间。在安全案例中,它应尽可能将脆弱设备锁定在锁定和钥匙下。

4.更改设备上的默认密码

尽管网络安全供应商ForeScout Technologies表示,即使更改默认密码是针对黑客的基本保护措施,但近一半的IT部门并未更改最初分配给IoT设备的密码。黑客猜测弱的初始密码,例如“管理员”并渗入网络。

这Mirai Botnet攻击是使用弱默认密码访问IoT设备的最臭名昭著的骇客之一,但它远非唯一的。IT管理员必须更改供应商分配的密码以保护这些攻击。

安全研究人员几乎每天都会发现针对物联网设备弱保护的新恶意软件。

5.加密数据

停止网络上的恶毒snoops的最佳方法之一是加密物联网设备和公司系统之间的数据传播。根据Palo Alto Networks的2020年IOT威胁报告,未经加密的物联网流量。组织必须寻找使用的物联网设备受信任的加密算法保护数据。

6.为设备应用最新的制造商更新

IT管理员必须跟上在现场运行的IoT设备的供应商更新。空中可能是更新现场IoT设备代码的最有效方法;但是,使用植入的监视器和连接的医疗设备等单元可能无法使用此方法。IT管理员必须发现并监视到达网络上的物联网设备,并在任何物联网单元和更广泛的系统之间加密通信。

7.关闭未使用的物联网设备

关闭未使用的物联网设备可以减少可能的攻击向量。它的管理员可能会发现在没有人类相互作用的情况下操作的设备是任务中最困难的部分。当他们不在运行时,他们必须禁用所有未使用的检测器,传感器和物联网设备。