Tashatuvango - Fotolia.

用6个进程解决ICS IOT安全挑战

随着越来越多针对工业物联网工业系统的网络攻击,供应商、开发人员和制造商必须在开发之前、期间和之后整合ICS安全流程。

工业物联网和工业控制系统的合并使组织容易受到安全威胁,团队必须通过在每个流程和产品中构建安全性来应对这些威胁。

攻击者越来越受到目标工业控制系统(ICS)使用各种策略。近年来,攻击使用了Malmark在印度Kudanculam核电站的网络内攻击,对乌克兰电网的碰撞攻击以及Fireeye宣布的攻击攻击。这些事件中的每个事件中的攻击者都试图对工业系统造成重大的中断和物理损坏,这可能会在与工业物联网(IIT)相结合时面临增加的风险。

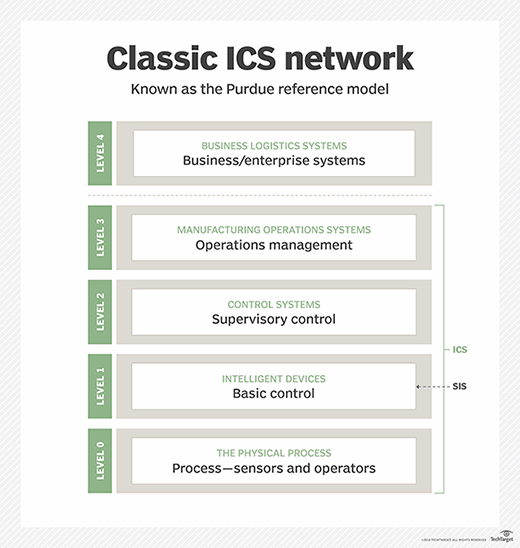

PTC物联网安全产品经理Walter Haydock在6月9日举行的PTC年度LiveWorx会议上表示,从历史上看,企业一直依赖于将其运营技术网络与互联网分离,以确保系统安全。一些组织使用普渡工业控制系统模型来理解ICS与物联网设备和中级基础设施的交互。工业物联网引发了一场它/不收敛这意味着网络不再是孤立的,组织变得更容易受到攻击。随着工业物联网的引入,集成电路已与物联网网关、边缘设备和云平台合并。10博官网

海多克说:“(有了工业物联网),就有可能跳过普渡大学的模式,普渡大学的模式以前被认为是保护工业控制系统免受恶意参与者的攻击。”“仅仅因为你以前可能使用过的一些历史措施——无论是防火墙还是气隙来保护你的ICS免受黑客攻击——并不一定意味着在IT/OT融合正在发生的新环境中,你就会是安全的。”

这不仅是安全专家或管理员保护系统的责任;终端用户、供应商和制造商都有责任保证系统的安全,从产品和平台的设计开始,到产品生命周期的结束。

这个想法是,你合并安全性——你把安全性作为你的过程的一部分。你介绍这个早期的,因为这将是少了很多昂贵的如果我们确定问题的设计可能会导致一个安全缺陷或潜在的你会如何设计、编码方案,”奥斯卡Ornelas说,PTC的企业应用程序的安全主管,在突破会话。“这是关于陷阱或阻塞或识别和解决任何问题的早期。”

组织可以应用六个网络安全流程来构建,使用或配置软件以确保ICS IoT安全性。供应商销售软件作为产品,设备制造商和组织的供应商可以使用这些过程,用于使用其ICS和IIT设备的软件。

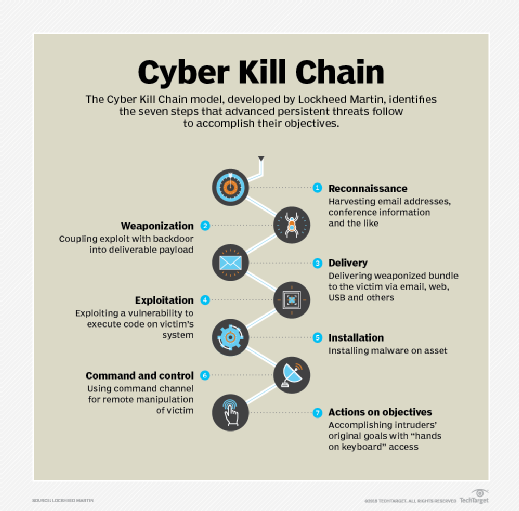

了解网络杀伤链

尽管kill chain进程最初是为美国军方创建的,但组织可以将其作为一个安全框架,以了解攻击者可能如何利用漏洞,并作出决定,以防止攻击。2011年,洛克希德·马丁公司采用了这一概念,并对该框架进行了调整,以适应网络安全,特别是考虑到网络攻击。

Ornelas说,网络杀伤链包括七个阶段,以增强对攻击的可见性,并了解对手的战术、技术和程序。

组织可以应用kill chain,无论他们是购买软件平台并定制它,还是OEM为他们的产品增加价值。

计划防守深度

组织必须始终确保他们部署的软件或产品有一个防御深度模型。该策略使用防御机制来保护数据的机密性,完整性和可用性。

“你想做的是有一层防御,”海多克说。在物联网生态系统中,不同的人负责不同的部分。确保每个人都发挥自己的作用,对于帮助防御这些更先进的攻击者非常关键。”

每一层防御都需要不同的安全措施。例如,钓鱼意识培训将教会用户不要点击电子邮件中的恶意链接。这些层次应该包括:

- 物理访问。生物识别,保安,门锁。

- 周长。非军事区,防火墙和VPN。

- 内部网络。通过基于网络的入侵检测系统和入侵防御系统,网络分段,网络访问控制和基于网络的防病毒保护的保护。

- 宿主。用最新的补丁加固主机,通过端口控制和基于主机的防病毒保护来阻止不应该暴露的服务。

- 应用程序。进行输入验证并遵循最佳实践以保护应用程序,硬化应用程序,并具有访问控制和验证。

- 数据。对数据进行加密,防止数据丢失或泄漏,并对数据进行备份。总是测试数据备份。

实现设备生命周期管理

组织需要为IIOT设备提供设备生命周期管理,以考虑每个阶段的工业基础设施的安全性。

Ornelas说:“作为终端用户,了解如何安全地部署这些设备是极其重要的。”“供应商可以做一些事情来帮助客户,(通过使)管理这些设备的生命周期更容易。”

IT管理员应该首先创建一个所有连接到网络的设备清单,并在添加新设备时保持更新。接下来,管理员必须注册和配置设备,并确保它们拥有最新的固件和软件版本或补丁。管理员应该实施基本的安全实践,包括检查默认密码是否被使用,以及禁止任何与设备之间不必要的通信。

一旦设备集成到日常操作中并连接到后端系统,它们就应该能够从现场传输和读取数据。即使设备现在已经插入系统,安全团队也必须持续监控设备,以确保设备不会进行任何恶意活动。在从网络中拔出每个设备并清除敏感数据之前,设备的生命周期是不完整的。

拥有安全的软件供应链

Omelas说,软件供应链是一个过程序列,组织可以使用它来保护软件,从设计人员创建软件到最终用户可以使用软件。一个基本的软件供应链有四个部分,每个部分都提供了攻击的机会。在这个供应链过程中,软件供应链攻击可以在软件产品中插入恶意代码,传播恶意软件,危害软件客户。在供应链的每一步,组织都可以推行不同的保安措施。

其思想是将安全性合并在一起——将安全性作为流程的一部分进行内置。 奥斯卡受罪基础PTC企业应用安全主管

在开发阶段,组织应该创建一个经过批准的开发工具和sdk的列表,它们应该是唯一使用的。开发者不应该从第三方网站下载工具。

在连续集成/连续交付(CI / CD)开发管道中,组织可以通过限制对管道和分配系统的访问来减轻攻击。管理员必须阻止攻击者在CI / CD服务器和外部系统之间进行通信的IP和URL。

接下来,组织必须通过有限访问供应链管理和服务器来保护其构建服务器。它管理员可以使用访问管理程序和网络分段来构建安全功能,并应继续监控不寻常的活动。

在管道末尾,管理员必须保护应用程序下载网站。他们可以通过限制对软件托管服务器的访问,使用端点保护软件进行恶意软件扫描并实现补丁管理程序来执行此操作。

保护软件开发生命周期

使用允许定制的物联网平台的oem和组织应该遵循安全的软件开发生命周期(SDLC.) 框架。这组指南在应用程序开发期间定义了该过程。Secure SDLC是为每个SDLC阶段提供安全实践的过程,从训练到响应。组织必须具有核心安全培训并建立安全要求。

例如,在设计阶段,开发人员希望建立设计需求,实现威胁建模并分析攻击面。在实现阶段,组织需要静态分析并弃用不安全的功能。在验证阶段,组织应该实施动态分析、测试和攻击面评审。在发布阶段,组织应该有事故响应计划和最终的安全审查。在响应阶段,他们应该执行事件响应计划。

进行威胁建模

威胁建模——安全SDLC框架的关键部分——是用来理解应该修改系统的哪些特征的分析尽量减少安全风险并帮助组织了解攻击者可能用来攻击它们的各种威胁类型。

Ornelas说:“(威胁建模)可以让你尽早识别潜在的安全漏洞。”“在纸上或白板上发现潜在的安全漏洞,要比在构建过程中,甚至在部署后发现相同的漏洞花费少得多。”

组织必须在威胁建模中完成三项总体活动。首先,他们需要创建数据流程图以识别系统中的端点和进程。接下来,他们需要分析基于数据流的潜在威胁。最后,组织必须减轻他们所识别的每个威胁。

“威胁建模是任何安全SDLC中最重要和最欠缺的安全活动之一,真的需要改变,”奥尔特拉斯说。