Adimas - Fotolia.

解决越来越多的物联网赎金软件威胁

物联网设备将黑客推入网络,组织必须采取措施 - 例如备份数据 - 在黑客敲击勒克斯福音之前保护它们。

随着更多组织依赖于数据收集和IOT设备的自由,该技术诱使对公司网络的更多赎金软件攻击。

借助各种制造商和应用程序IOT.设备,黑客可以通过多种方式进入网络并造成严重破坏。勒索制造器攻击增加了20%据SonicWall最新的网络Ithreat报告称,全世界在今年上半年和美国105%。

一些增长可以归因于偏远工人的增加和连接到公司网络的无担保设备的数量,但它也是即将到来的迹象。

如果组织决定享受物联网的优势设备,他们必须保护硬件和网络以越来越复杂的勒索软件攻击。

为什么IOT是安全风险

每个连接的设备都是一个黑客潜在的门口安装IoT RansomWare和需求付款。黑客使用恶意软件来感染IOT设备并将其转换为僵尸网络,其中黑客可以用于探测和探索onboard过程,以找到获得网络访问的最佳方法。

其他黑客搜索未禁用,删除或更新的IOT设备固件中存在的有效凭据。然后攻击者使用受感染的设备作为进入公司网络的入口点。当黑客在其中一个大型水族馆中通过智能恒温器突破拉斯维加斯赌场时,这就是这种情况。

黑客通过恒温器进入网络,获得了对高辊数据库的访问,并将数据移回云中。攻击者也可以将IoT设备变成机器人并感染其他连接的设备。

随着组织继续在全球范围内采用连接的设备,他们在企业网络安全方面创造了更多的弱点。组织的安全周长可能不足以保护所有设备,而IT专业人员则努力跟上步伐。

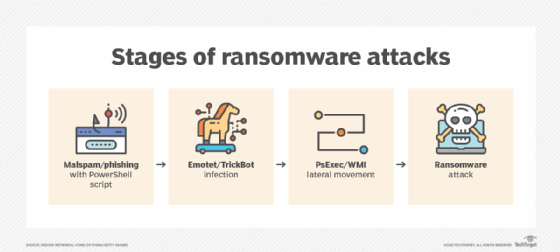

黑客通过物联网获得访问权限

黑客通常通过对互联网开放的IOT设备来获得对公司网络的访问权限。它们远程扫描公司网络以查找设备,扫描已知漏洞的扫描网络 - 尤其由设备运行的设备或软件 - 或使用恶意软件攻击特定机构,如医院,研究设施和物流组织等特定机构。

黑客使用IoT设备来访问公司网络,因为它们通常不会存储数据。通过可信设备访问意味着它们能够更长的内部网络留在网络内,使其更多时间甚至是最精细的检测工具。黑客可能会使用在设备或软件内存中运行的无用恶意软件。

犯罪分子越来越使用非标准端口来访问IoT设备。端口通常不受基于代理的防火墙涵盖,并且可以在线获取IoT设备。许多IT专业人员没有时间,资源或专业知识充分保护IOT设备。通过组织生产设备的速率,IT专业人员无法赶上。

IOT设备继续进入网络,直到组织退出旧版防火墙,试图保护非标准港口或为IT培训和资源提供员工以保护其保护。

偿还罪犯往往不是黑客的结束

每次攻击都会增加赎金软件攻击的桩。即使组织支付攻击者,它通常不足以检索数据或解锁网络。一些赎金软件,例如德国人黑客,删除文件,即使受害者支付。

组织具有太多的IOT设备,可将企业网络扩展到传统的安全外围,以留下安全性未解决的问题。

湖城,佛罗里达州,支付了42位比特币 - 价值500,000美元 - 让他们的网络解锁,仍未收回所有的赎回数据,其中包括近100年的城市记录。韩国网页提供商Nayana在赎金软件攻击后支付100万美元并失去了一些客户数据,因为它试图与黑客谈判。

为什么IoT攻击将增加

随着外部力量对全球经济的压力来调整和恢复通过先进的数字转型项目,黑客造成麻烦的机会将增加。这对于超出公众眼睛的行业或机构尤其如此,例如物流和供应链公司,以及与健康有关的研究设施。

根据其规模,预算和地理位置,组织可能缺乏较大公司的网络安全工具和资源来保护它们。

对这些组织的刑事袭击也影响重要服务,包括政府服务,信息网站,电话服务和食品供应。

保护IOT设备的步骤

快速发展的恶意软件和IOT技术使其难以及时了解最新的网络安全工具和方法。希望利用物联网设备的好处的组织必须在安全协议和工具中投资更多。

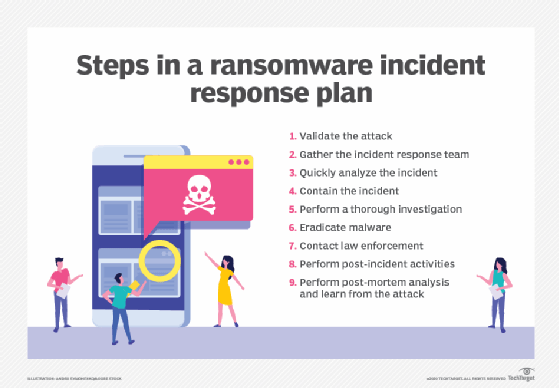

为了保持其IOT设备安全并防止对其网络的赎金软件攻击,IT Pros可以:

- 在部署之前,通过Internet评估设备接触黑客攻击。

- 禁用设备上不必要或未使用的服务。

- 确保所有数据的定期备份。

- 创建和实施包含赎金软件进程的适当灾难恢复过程。

- 通过物联网设备访问的分段数据和关键网络。

- 投资于最新的防火墙和其他网络监控工具,以检测和阻止更新的入侵。

以前,Ransomware运算符将加密文件和需求赎金付款。今天,他们还剥夺了数据并威胁要公开泄漏,以适应更多的受害者压力。组织具有太多的IOT设备,可将企业网络扩展到传统的安全外围,以留下安全性未解决的问题。