- 使用您的网络分享此项目:

- 下载

网络演化

Sergey Nivens - Fotolia

企业物联网安全:天空真正下降吗?

消费市场的恐怖故事给物联网蒙上了一层阴影。企业物联网部署是否面临更大风险?

很难找到对互联网更加热情的人,而不是布鲁斯帕氏菌。

佩兰是凤凰能源集团(phoenix Energy Group)的首席运营官兼代理首席信息官,该公司总部位于佛罗里达州棕榈港。,that is building a crude oil pipeline across Central America -- hopes to incorporate the Internet of Things into "every conceivable environment." That means, for instance, instead of employees fumbling with key cards or PIN codes to move throughout a facility, building access would be controlled by facial recognition software.

Perrin认为企业IOT是关键提高操作效率减少人为失误。这些目标给他的公司带来了更大的紧迫感,该公司有18个月的时间铺设220英里的陆地和水下管道,还有6个月的时间修建它所支持的油罐场。除了截止日期的压力,几乎没有犯错的空间。Perrin估计,每一分钟的停机时间,公司将损失1.8万美元。一个完整的系统故障需要9个小时才能恢复,最终造成900万美元的收入损失。

“我们想把人类犯罪分子带到任何可以重复所做的东西,”Perrin说。“它只是让我生命中的废话自动化,以便我可以完成真正的工作。”

但即使作为物联网最大的拥护者之一,佩兰也是敏锐地意识到风险将数百个非传统设备添加到他的网络中——这些设备运行各种操作系统,使用任意数量的专有协议,通常没有高级安全配置的资源。这些担忧影响了他的网络设计和采购策略。

“我们正在服用沙箱approach, probably to an almost illogical extreme," Perrin says. "But the CEO said to me one day, ‘If people get in here and start screwing around with our system, the first thing we're gonna do is mount your head on my wall and replace you with somebody else.' And I'm not fond of that idea. He's an OK guy, but I don't want to spend the rest of my death looking at him."

在消费市场的恐怖故事中有关的恐怖故事黑客婴儿监视器,连接的汽车可能受到损害或意外的对智能家居的拒绝服务攻击,关于企业物联网安全风险的嗡嗡声随着IT部门将这些项目移动到实验室和生产环境中,越来越大。

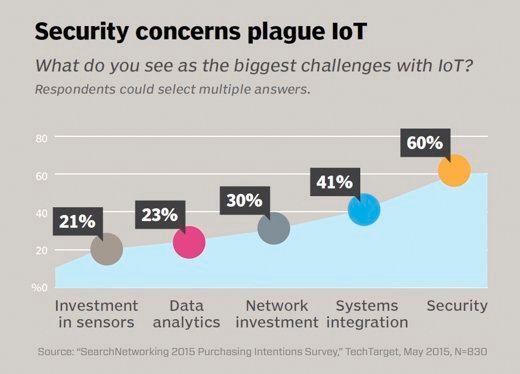

已经有“没有广泛的知名物联网设备违反“对企业执行,争取Verizon 2015年数据泄露调查报告该机构认为,迄今为止报告的任何漏洞都是由研究人员确定的。然而,物联网快速变化的本质和更广泛的威胁格局意味着,这种情况随时可能改变。社交专家表示,他们对此感到担忧,其中60%的人做出了回应Techtarget 2015年购买意图调查将安全性确定为物联网的最大挑战之一。

凤凰能源(phoenix Energy)首席治理官约翰•贝克尔(John Becker)表示,物联网威胁的严重性在很大程度上被夸大了。但这并没有阻止凤凰卫视和其他公司加强他们的安全措施。

“我们读到了关于IOT的东西是真正的危号主义者和敏感的,”Becker说。“我认为我们需要专注于如何设计系统。”

危险在哪里?

看看它很诱人:灯泡或HVAC系统无法运行防病毒软件,因此物联网必须有风险。但是,这是一种过度简化的角度,Sans Institute总监John Pescatore表示,信息安全培训和认证公司。

“你知道还有什么不能运行杀毒软件吗?”iPhone——而iPhone不会感染病毒,”佩斯卡托雷说。“所以当你听到有人说,‘哦,你不能用它来运行杀毒软件,’你应该说‘耶!’”因为这通常意味着病毒也不会在它上运行,因为抗病毒软件本质上就是一个rootkit。”

他说,在某些情况下,物联网设备的设计是预先考虑到安全性的,这比pc和服务器的原始操作系统要深思熟虑得多。

虽然很可能是企业物联网设备最终将成为网络犯罪分子的有吸引力的目标,但它不会是因为他们想要打开和关闭灯光。

“我肯定关注HVAC或传感器本身是一个入学点 - 一个人来进入并攻击我的系统,”啤酒经销商Del Papa分发副总裁Steve Holtsclaw说:具有部署物联网设备在仓库和卡车里。“任何有IP地址的东西都可以通过某种方式被访问。”

IDC研究总监皮特•林德斯特伦(Pete Lindstrom)表示,这些威胁无法用传统的安全方法来缓解。

“我们陷入了控制的框架,但我们正在争夺前一场战争。这是一个不同的环境,”Lindstrom说。“我们必须对后端的分析变得更聪明。”

这意味着所有的目光都集中在网络上。

“我们曾经说过,'OK,每个人都要。你必须使用这操作系统。由于您使用的操作系统来说,我决定了你必须使用这安全软件上。那些日子在互联网上结束了,“Pescatore说。”当你不能在端点上放置任何东西时,它会在网络中可以从网络中完成哪些保费。“

可见性和管理挑战

您需要知道您的网络上有什么以便保护它。这听起来很简单,但对许多It部门来说,找到并关闭流氓设备就像一场没完没了的打地鼠游戏。物联网更是如此,因为许多能够识别“鲍勃的iPad”或“卡罗尔的戴尔笔记本”的漏洞管理系统无法识别联网的空调或门锁。

佩斯卡托雷说:“在物联网中,人们需要解决的第一个问题是如何发现这些设备。”

他最近与新英格兰学院的首席信息安全官员发表了谈话,他在大学建筑中发现了300家Rogue设备。他的漏洞扫描软件无法识别端点。他的团队手动跟踪它们,发现它们主要是互联网连接的设备,如温度传感器和上一个租户留下的摄像机。

“不幸的是,今天所做的大部分事情,有点像早期的Wi-Fi,都是‘不要问,不要说’。”“哦,上帝。如果我开始寻找,我就会发现这些东西,并不得不采取行动,’”佩斯卡托雷说。“那些走得最远的企业做BYOD安全地实际上是以物质互联网的最佳形式,因为它们中的大多数都以某种形式的网络访问控制,因此它们可以检测到什么东西连接到他们的网络。“

另外一个问题也加剧了这种可见性的缺乏物联网设备制造商他们自己。

休斯顿卫理公会医院的无线网络建筑师乔治斯特凡尼克,在医疗保健中使用物联网的可能性受到兴趣。他的团队正在通过一个移动应用程序进行概念证明,该应用程序将使用蓝牙信标和Wi-Fi识别当患者到达医院时,请检查他预约,并在建筑物内向他的医生办公室提供导航。

尽管建立支持该倡议的网络有其挑战,但对于Stefanick来说,这仍然是一个熟悉的领域。更大的障碍是评估和管理在其上运行的各种物联网平台。

每次你打开一个端口,你就创造了一个入口,让坏人可以通过。 布鲁斯佩兰COO和代理CIO,Phenix Energy Group

“我不能从10个不同的[IoT设备]供应商的10个不同的小部件,但现在就是我们所看到的,”他说。“我们真的希望拥有一个玻璃窗格。”

与PC和智能手机操作系统的市场不同,IOT平台预计不会巩固。结果:Phenix Energy的Perrin表示,使用统一的安全方法变得更加困难。

Perrin说:“每个供应商都有一个专有的通信方法,为了使用其他公司的组件,他们必须开放其功能的一部分,以便与其他设备进行通信。”“这就造成了重大的漏洞,因为每次你打开某物的一个端口,你就创造了一扇门,让坏人可以通过。”

Del Papa的Holtsclaw经营着一个主要基于思科设备的企业物联网环境,但他对整个行业也有类似的担忧。

“你有所有这些设备,它们都在众多平台上 - Linux,Unix,Windows,Android,iOS - 他们都用不同类型的通信[协议],”他说。“你如何控制所有这些?你是如何管理它的?你如何保护它?”

通过网络解决IoT安全性

物联网带来了新的挑战,但在网络安全方面的许多经典最佳实践——细分、基于区域的政策和关闭游离端口——仍然适用。额外的措施取决于组织的风险容忍度和IT部门的文化。企业管理IoT环境目前从多个角度处理这些威胁,从关注身份验证标准到完全锁定策略,再到使用第三方网络设备。

在休斯顿卫理公会中,Stefanick在IoT供应商中发现了不一致的支持802.1x.,是一种企业级无线认证标准,使用可扩展认证协议(学术用途英语)。作为无线工程师,他努力找到使用802.1x的IoT设备。

Stefanick说:“当你看到这些即将到来的物联网设备时,我们目前所看到的是它们都在使用预共享密钥。”“实际上,我们不得不创建测试网络,以一种不那么安全的方式进行概念验证。我们的反馈是,‘嘿,我们不太可能购买这种产品,除非你的产品更安全,而我们需要EAP认证才能做到这一点。’”

他表示,物联网设备制造商需要让企业了解其产品如何与网络互动。

Perrin在看到具有消费者级安全功能的供应商Hawk所谓的企业设备后,在Phenix能量上采取了类似的谨慎方法。而且,像斯特凡尼克一样,Perrin还避免了任何基于云的云,以保持更严格的控制。

除此之外,Phenix是在频谱的更积极的结束。洪都拉斯的办公室和数据中心通过10 Gbps私人光纤骨干连接到棕榈港的冗余站点。洪都拉斯办公室只有两个港口开放:一个电话,另一个用于基于互联网的业务活动。Perrin还阻止了源自具有高利率的国家的所有流量,如巴西。

"We're effectively cut off, and we've had companies come in and say, 'Well, the only way we can work with you is if you open a port for us,' and we tell them, ‘Thank you for coming by and don't bother us again,'" he says. "We won't open a port for them because we can't take that risk."

Perrin也不会在工业设备和物联网设备所在的管道沿线使用铜电缆。

“我们使用纤维,因为在没有实际削减它的情况下,你不能违反它,”他说。“当然,削减立即告诉我们的系统和物联网的设备,即不应该的事情,它立即关闭该大道的数据流和我们的冗余光纤链路之一。”

在Del Papa,网络连接的传感器监测照明、库存和温度——降低电力成本,并确保啤酒有充足的库存和适当的冷藏。仓库货架上的传感器会检测到某处的库存是否不足,从而触发电子邮件提醒补充库存。该公司卡车上的其他传感器可以被配置成在员工超速驾驶时报告。

对于这条线的许多关键业务,HoltsClaw表示安全仍然是一个巨大的关注点。他目前正在测试一个10博官网来自戴尔和英特尔的IoT网关,它作为其IoT设备与Internet之间的单一访问点。

“它将外部流量纳入直接坐在网络上的那些设备并回到该网关中,”HoltsClaw说。“我真的看到是一个关键的球员物联网的安全方面。“

下一步

带三个人去幕后物联网网络

是什么物联网安全吗?

是时候让物联网安全成为现实了

相关资源

- IDC技术聚焦:在不断发展的物联网市场实现成熟度-Xively朋友的你

- 成功IoT之旅的5个步骤-Xively朋友的你