Serg Nvns - Fotolia

增加安全性的物联网设备认证方法

大多数物联网设备都没有理想的身份验证能力。IT管理员必须了解用于部署的最佳方法,例如数字证书。

强大的物联网安全开发通过设备认证,保证只有受信任和授权的设备才能接入企业网络。

身份验证还可以防止黑客盗用某人的身份物联网设备获取数据或更广泛的公司网络。制造商通常不包括安全特性在物联网设备中,因此IT管理员必须知道哪些认证方法可以保护数据和访问免受未授权用户的攻击。

识别当前的物联网设备认证方法

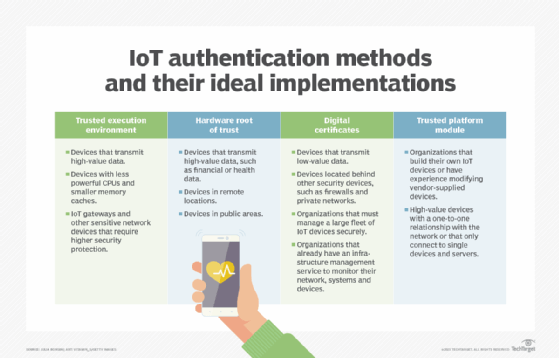

IT专业人员可以从许多物联网身份验证方法中进行选择,包括数字证书、双因素或基于令牌的身份验证、信任的硬件根(RoT)以及可信执行环境(球座)。

双因素身份验证

许多人都熟悉访问网站的双因素认证(2FA),同样的方法也适用于物联网设备。设备需要通过指纹、视网膜扫描或面部识别等生物识别技术才能访问。对于只与其他设备连接的设备,2FA要求请求设备中有一个特定的蓝牙信标或近场通信狗,接收设备需要对其进行确认以确保其真实性。

其他软件认证方法

根据物联网设备及其网络角色,IT管理员可以使用数字证书、基于组织的访问控制和分布式认证等其他软件认证方法消息队列遥测传输MQTT协议。MQTT将物联网设备连接到代理(存储数字身份或证书的服务器),以验证其身份并授予访问权限。许多制造商和供应商采用该协议,因为它可伸缩,可以监控数千个物联网设备。

硬件验证方法

基于硬件的认证方法,如硬件RoT和TEE,已经成为保护物联网设备的行业标准。

硬件腐烂。RoT安全模型的这个分支是一个单独的计算引擎,它管理设备的可信计算平台加密处理器。该模型在其他消费设备中没有用处,但对于物联网来说是完美的:在常规消费设备中,RoT模型限制了可以安装在设备上的软件,并与之相抵触全球竞争的法律。在物联网设备中,这些限制保护设备免受黑客攻击,并将其锁定在相关网络上。硬件腐烂保护设备免受硬件篡改和自动报告未经授权的活动。

关于这个主题的更多信息

物联网设备已经将许多企业网络扩展到数据中心之外,这扩大了组织必须防御的攻击面。通过多种IoT认证方式,如设备证书、可信平台模块等,组织可以保证只有授权的设备才能接入网络。

可信执行环境。TEE认证方法通过更高级别的加密将认证数据与物联网设备主处理器的其余部分隔离。该方法与设备的操作系统以及设备上的任何其他硬件或软件并行运行。IT管理员发现TEE认证方法非常适合物联网设备,因为它不会对设备的速度、计算能力或内存造成额外的压力。

可信平台模块。另一种硬件认证方法是可信平台模块(TPM),这是一种专门的物联网设备芯片,用于存储用于硬件认证的主机特定加密密钥。在芯片内,软件无法访问认证密钥,这使得它们免受数字黑客的攻击。当设备尝试连接到网络时,芯片发送适当的密钥,网络尝试将它们与已知的密钥匹配。如果它们匹配且未被修改,则网络授予访问权。如果它们不匹配,设备锁定,网络向适当的监控软件发送通知。

IT管理员在决定使用哪种物联网认证方法时,必须考虑物联网设备的类型、通过网络传输的数据和设备的位置。

哪种物联网设备认证工作得最好?

IT管理员在决定使用哪种物联网认证方法时,必须考虑物联网设备的类型、通过网络传输的数据和设备的位置。

一些组织使用X.509数字身份证书进行身份验证,因为它们安全、易于使用,而且供应商提供了许多选项。然而,一个组织所需的绝对数量的证书使它们成为一个昂贵的选择生命周期管理一个挑战。

TPM在Windows操作系统中是标准的,具有简单的证书管理。IT管理员可能会发现很难将TPM集成到预内置设备中,因为它们被锁定在特定的芯片大小和形状中。制造商将凭据管理内置到芯片中,这意味着它的管理员必须物理地移除芯片并插入一个新的来更改凭据。

IT管理员必须遵循一些一般因素和建议,为他们的组织选择最佳的物联网认证方法。

了解物联网认证方法的缺点

物联网行业目前没有物联网设备认证方法的标准,仍然是碎片化的。制造商对硬件、软件和通信协议使用不同的认证策略。

历史上,制造商并不总是考虑物联网设备设计和部署中的安全性,但他们已经开始将其作为设计过程的一部分。他们将这些方法整合到设备中,并使其与其他安全和监控技术兼容。