用于IT/OT收敛的物联网安全成熟度模型

IT / OT安全性是连接环境中越来越大的威胁。IIC作者Sandy Carielli提供了可操作的建议,以支持启用IoT组织的防御。

你知道你们的物联网生态系统有多安全吗?如果不是,你不是一个人。

幸运的是,工业互联网联盟,现在包含OpenFog,这里有帮助其“物联网”安全成熟度模型(多发性骨髓瘤)从业者的指南。”作为IIC 2018年发布的“物联网SMM:描述和预期用途”的后续,新文档提供了帮助企业在其物联网环境中调整成熟度模型的技巧,为从业者提供了指导。

“这是下一个层次的细节,从业者,评估员和其他设置成熟度目标可以使用它来完成一个技术过程,细齿梳子说,“这是我们的业务需求,这就是映射到的,我们需要在不同的安全实践,“”表示桑迪Carielli特约作者,Entrust Datacard的安全主管。

合著作者来自卡巴斯基实验室,微软和RTI,从业者的指南旨在帮助企业克服一个主要的安全挑战:在哪里优先考虑和集中他们的有限安全预算。

最大的物联网安全挑战

在着手保护物联网环境之前,了解风险是很重要的——特别是因为它们不一定是标准it环境面临的相同风险。

桑迪卡里利

桑迪卡里利Carielli所说,安全IOT的最大挑战之一是IT和操作技术(OT)网络的融合 - 这两个技术和人们运行它们。它和安全团队用于对齐,但带来ot团队进入混合意味着需要考虑新的利益相关者。

“在IT安全方面,我们习惯于以某种方式运作,”Carielli说。“我们习惯于说,”一个星期日一个月有几个小时,我们将关闭并涂抹补丁。从它的角度来看,这是可以的,但那些范式不适用于OT。“在一个植物或工厂关闭,即使在星期天几个小时,也可能花费数百万美元的生产量。并关闭公用事业,如a智能电网,根本不可行。

“这是安全人士开始了解操作技术如何需要做生意以及那些可能与习惯的不同程度不同,”卡西利说。

Carielli指出,IT安全团队还必须接受OT系统的生命周期比IT系统的生命周期长得多的事实。这个介绍遗产和棕色地带IT团队不熟悉的设备和应用,其中一些已经存在了几十年。

此外,OT系统在过去通常不像现在这样连接到互联网,所以安全性从一开始就没有内置。许多工业系统必须改装有安全控制——这需要加班团队来适应。

“安全团队需要能够与经营者分享关于安全性的业务人士的信息,”卡西利说。“这是一个双向教育街道。”

在这一点上,从基础开始是关键。“如果你构建的基准没有被评估和保护,如果你没有从一开始就真正考虑安全风险和需求是什么,那么你会发现自己后来不得不深入得多,撤销管道——这并不有趣,”她说。

“物联网安全成熟度模型”如何适应

当着手构建安全成熟度模型时,从业者指南的作者们知道他们不必白费力气。但是,尽管有很多可用的安全指导,大多数模型关注的是IT安全或OT安全——不是两者都关注。要么是这样,要么是特定于行业的指导,不容易在更广泛的应用程序中应用。

Carielli说:“从技术的角度来看,很多基本的技术考虑都非常相似,比如数据保护、访问控制、补丁管理。”“我认为,把IT和加班结合起来,并从整体上看问题,需要额外的思考和复杂性。”

她说,创建IOT SMM和从业者指南的目标是创造一些涵盖所有基地的东西 - 包括程序,供应链以及与第三方的关系——允许组织通过设定IT/OT安全目标的过程,并根据这些目标进行度量。

内部评估与外部评估

选择内部或外部评估取决于许多因素,但经常归结为资源。一些大型企业已经有内部评估组织已经进行了漏洞评估和安全架构,而较小的企业可能不会。然而,Carielli指出,有时组织有时会履行内部和外部评估。

“我不会说其中一个比另一个好;这真的取决于你在内部和外部有什么资源可以支配。”“也许你和一个已经加入的供应商关系很好,他们每六个月就会为你做一次安全评估,你可以把这个添加到他们的待办事项中。”

确定您的企业的IOT安全成熟度

“我可以想象,当我第一次看到《从业者指南》时,甚至只是问‘我需要多安全?——对任何组织来说都是令人生畏的。这才是真正驱使我们创造这个的原因,”Carielli说。

首先,她有几个建议。

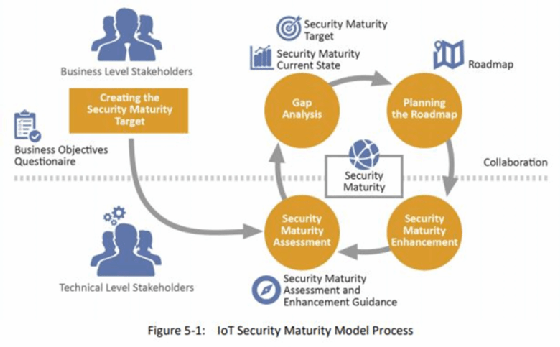

在其他任何事情之前,让所有利益相关者 - 业务,运营,技术和安全 - 共同看看成熟模型中列出的不同安全实践,以确定您的特定组织需求。这可能包括与处理第三方供应商和供应链合作伙伴的员工交谈。

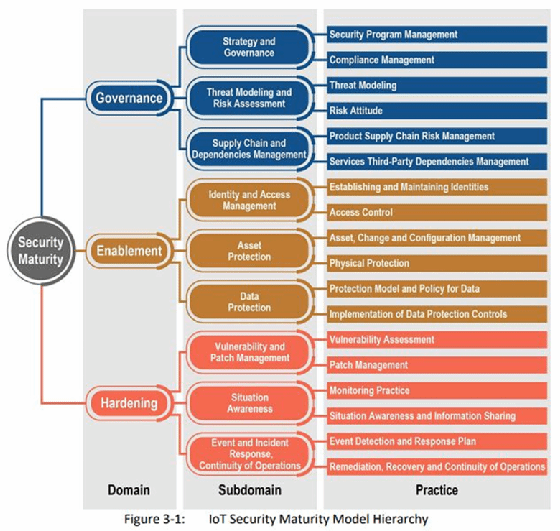

接下来,查看物联网安全成熟度模型中概述的顶级领域——治理、支持和强化——并评估公司中每个领域所需的成熟度。从那里,查看子域——例如,启用包括的子域身份和访问管理、资产保障及数据保护。这些将进一步分解为实践——例如,在身份和访问管理下,IIC指南建议的实践包括建立和维护身份和访问控制。

Carielli说:“如果你从这三个领域开始,你就会开始觉得不那么令人生畏,然后你就可以深入到下一个层次的细节。”“当我们设计这个项目的时候,我们创建了一个层次结构,这样你就可以在不同的层次进行评估,如果需要的话,可以卷起它。”

从这里,从业者的指南建议为每个安全域,子域和练习分配全面性水平。这些范围从等级0,无,否则不应用任何保证或实践,在4级,正式化,其中建立,半正式和正式方法。

接下来,利益相关者可以将他们当前的全面程度绘制并确定安全目标目标。在设置目标之后,Carielli补充说,是时候带来评估员了。安全性评估员在确定组织的实际安全级别以及当前级别和目标级别之间的差距时都是有用的。评估员还可以帮助组织决定优先考虑哪些安全机制。

从这里,它是一个连续的分类和改善循环。

她说:“你可以开始构建对你当前状态和目标的评估,然后你就可以构建你未来的规划路线图。”“然后,定期地回顾一下,说,‘好吧,我们如何才能改善目前的状态?我们离我们的目标成熟度有多近?’”

这样一个评估Carielli指出,可能需要季度,平时或每年完成。

从业者指南提供了模板来帮助组织映射其综合性级别,以及任何行业或系统特定的考虑事项。还包括填充的样例模板。

安全级别与安全成熟度与安全成熟度级别

根据IIC指南,安全级别是“对系统是否按照预期方式没有漏洞和功能的信心度量。”这包括查看组织使用的工具和技术。

安全成熟度是“当前安全状态满足所有组织需求和安全相关需求的信心程度”。例如,与智能照明系统相比,智能制造环境中的工业控制将具有不同的安全配置和安全需求。

最后,安全成熟度级别是“对当前安全级别、其必要性、好处和支持成本的理解的度量。”

“这是关于了解与业务案件相关的安全要求,并与实施联系起来 - 如果你真的能够建立并保护对你有意义的环境,”Carielli说。

物联网SMM的下一步是什么?

物联网安全成熟度模型有三个级别的范围:1级,一般;2级,行业特定;级别3,特定于系统。执业指南的重点是一般。

在下一波物联网SMM出版物中,IIC希望与行业团体合作,生成行业特定概要,提供行业或系统级范围,并将物联网SMM映射到其框架。Carielli说:“在达到这些标准之前,实现者将面临的挑战是在成熟度模型中有一个一致的特定于行业的级别的参考。”

Carielli还表示,IIC正在扩大其案例研究的范围(《从业者指南》提供了三个案例研究),并考虑举办培训课程,让评估员接受该框架的培训,以便将其整合到自己的课程中。

查看“物联网安全成熟度模型:从业者指南”这里。